现在公司项目都是前后端分离的方式开发,有些时候由于某些新需求开发或者 bug 修改,想要让前端直接连到我本地开发环境进行调试,而前端代码我并没有,只能通过前端部署的测试环境进行测试,最简单的办法就是直接改 host 把后端测试环境的域名指向我本地的 IP,这对于 HTTP 协议的服务来说是很轻易做到的,不过公司的测试环境全部上了 HTTPS,而我本地的服务是 HTTP 协议这样就算是改了 host 也会由于协议不同导致请求失败,所以需要将本地的服务升级成 HTTPS 才行。

方案

其实 springboot 本身就支持 HTTPS( howto-configure-ssl ),但是这需要改项目代码不太优雅,于是就想直接用 nginx 反向代理到本地服务,这样在 nginx 层面做 HTTPS 就不需要改代码了,只需修改 host 将 后端测试环境域名 指向 nginx 服务的 IP 即可,而且可以适用于其它的 HTTP 服务开发调试。

签发证书

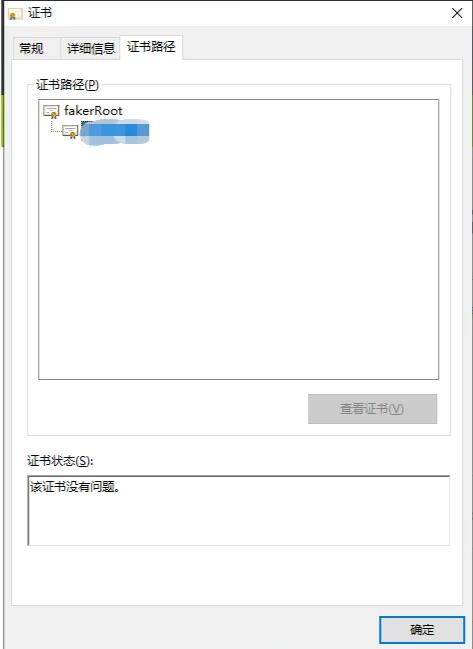

首先要生成一套证书用于 nginx 的 ssl 配置,直接使用 openssl 工具生成一套 根证书 和对应的 服务证书 。

根证书生成

# 生成一个RSA私钥

openssl genrsa -out root.key 2048

# 通过私钥生成一个根证书

openssl req -sha256 -new -x509 -days 365 -key root.key -out root.crt \

-subj "/C=CN/ST=GD/L=SZ/O=lee/OU=work/CN=fakerRoot"

服务器证书生成

# 生成一个RSA私钥

openssl genrsa -out server.key 2048

# 生成一个带SAN扩展的证书签名请求文件

openssl req -new \

-sha256 \

-key server.key \

-subj "/C=CN/ST=GD/L=SZ/O=lee/OU=work/CN=xxx.com" \

-reqexts SAN \

-config <(cat /etc/pki/tls/openssl.cnf \

<(printf "[SAN]\nsubjectAltName=DNS:*.xxx.com,DNS:*.test.xxx.com")) \

-out server.csr

# 使用之前生成的根证书做签发

openssl ca -in server.csr \

-md sha256 \

-keyfile root.key \

-cert root.crt \

-extensions SAN \

-config <(cat /etc/pki/tls/openssl.cnf \

<(printf "[SAN]\nsubjectAltName=DNS:xxx.com,DNS:*.test.xxx.com")) \

-out server.crt

这样就得到了三个关键文件:

root.crt

server.key

server.crt

注:生成的服务器证书域名要支持测试环境访问的域名,否则浏览器会提示证书不安全。

nginx 配置

为了方便,直接使用 docker 启动了一个 nginx 容器进行访问,并将证书和配置文件挂载到对应的目录:

nginx.conf

server {

listen 443 ssl;

server_name _;

ssl_certificate "/usr/local/nginx/ssl/server.pem";

ssl_certificate_key "/usr/local/nginx/ssl/server.key";

location / {

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header Host $http_host;

proxy_set_header X-NginX-Proxy true;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_pass http://127.0.0.1:3000;

proxy_redirect off;

proxy_http_version 1.1;

}

}

通过配置 ssl_certificate 和 ssl_certificate_key 来指定服务器的证书和私钥, proxy_pass 指定开发环境的访问地址。

启动

docker run -d --name https -p 443:443 -v ~/forword/ssl:/usr/local/nginx/ssl -v ~/forword/config/nginx.conf:/etc/nginx/conf.d/default.conf nginx

将 nginx 配置和证书相关文件挂载至对于的目录,并暴露 443 端口,这样服务启动后即可通过 https 访问到本地开发环境了。

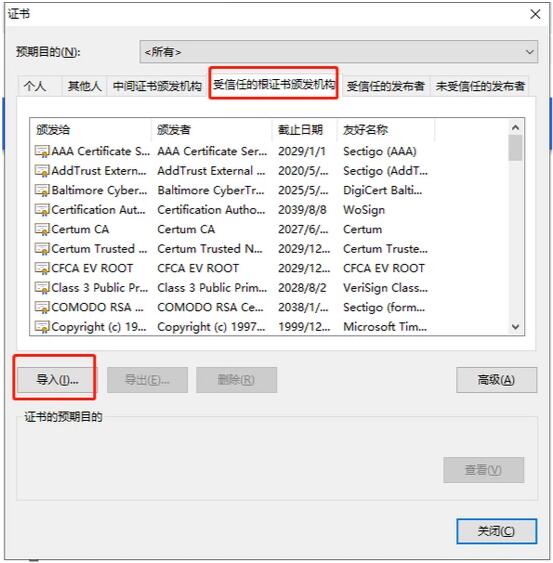

安装根证书

由于服务证书是自己签发的,并不会被浏览器所信任,所以需要将 根证书 安装至操作系统中。

打开 chrome 浏览器->设置->高级->管理证书

受信任的根证书颁发机构->导入

选择之前生成的根证书 root.crt 导入即可

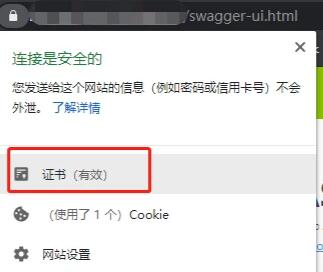

修改 host

在需要调试时,只需要将本地服务启动,再将 host 中将要测试的域名解析到 nginx 服务器的 IP,即可将前端请求转发到开发环境上,通过浏览器地址栏的 小锁图标 可以看到证书,已验证服务已经部署成功。

后记

本文中其实已经提到了两种解决方案了,其实还有其它的解决方案,例如使用 fidder 这种中间人攻击的方式来实现,这里就不做多叙了。

原文 https://monkeywie.github.io/2019/12/30/debug-use-nginx-proxy/

什么是在线代理ip网页代理

当我们需要大量IP进行快节奏完成业绩的时候,很多人都会想到去IP代理服务商那里购买IP代理,所以我相信很多人对于IP代理这个词已经有一定的认识了,那么还有一个词叫做:在线代理ip网页代理

centos7下搭建高匿HTTP代理

一般适用情况:1、两台都有外网IP,一台服务器请求资源通过另外一个服务器,本文重点讲第一种。2、两台服务器,其中一台服务器只有内网IP,另外一台服务器有公网和内网IP。

.Net Core/Framework之Nginx反向代理后获取客户端IP等数据探索

公司项目最近出现获取访问域名、端口、IP错误现象,通过排查发现, 之前项目一直通过Nginx自定义Headers信息来获取,但最近运维人员失误操作造成自定义Header信息丢失,造成项目拿不到对应的数据。

反向代理和内网穿透

反向代理看上去看深奥,其实不然,只是因为汉语言文化的差异导致它看上去深奥。一般反派感觉都比较厉害和神秘。要理解反向代理,我们就不得不说一下正向代理。正向代理代理的对象是客户端;反向代理代理的对象是服务端

反向代理Cloudflare加速网站(SNIproxy)

写在教程前:为什么要反向代理cloudflare?答:缩短路由,加快cloudflare节点到大陆用户的速度,用过cloudflare的用户应该知道,这家CDN的速度在除了大陆以外的地方访问都非常快,那么又没有什么办法使其对大陆访问良好呢?

ES6中的代理(Proxy)和反射(Reflection)

调用 new Proxy() 可常见代替其它目标 (target) 对象的代理,它虚拟化了目标,所以二者看起来功能一致。代理可拦截JS引擎内部目标的底层对象操作,这些底层操作被拦截后会触发响应特定操作的陷阱函数。

Vue多环境代理配置

多人协作模式下,修改代理比较麻烦,而且很容易某个开发人员会修改了vue.config.js文件后提交了。第一,很容易引起冲突。 第二,很容易出现代理错误,需要排查。而且现在微服务盛行

node.js代理访问

本地开发,代理访问,防止跨域(一般通过webpack配置代理即可),特殊情况如携带一些自定义的登录cookie则需要通过自己写node,作为一种server中间层,单线程异步可以缓解服务器压力

vue proxy代理跨域

changeOrigin的属性值为一个布尔值,如果设置为true,那么本地会虚拟一个NODE服务端接收你的请求并代你发送该请求(中间件)。[本质上是本地开了一个服务器dev-server,所有的请求都通过这里转发出去。]

Nginx反向代理之动静分离

我们已经知道了什么是正向代理与反向代理,这次我们就讲一下Nginx的动静分离的案例,其实质运用的就是反向代理,专门用一台服务器代理服务器上的图片资源。

内容以共享、参考、研究为目的,不存在任何商业目的。其版权属原作者所有,如有侵权或违规,请与小编联系!情况属实本人将予以删除!